Nejlepší nástroje pro detekci narušení zdarma

- OSSEC.

- Šňupat.

- Suricata.

- Monitor zabezpečení sítě Bro.

- Otevřete WIPS NG.

- Samhain.

- Fail2Ban.

- AIDE.

- Jaký je nejlepší systém prevence narušení?

- Který z následujících nástrojů je nejužitečnější při detekci narušení zabezpečení?

- Kolik stojí systém detekce narušení?

- Jaký je nejlepší zdroj dat pro shromažďování a analýzu, pokud chcete zabránit vniknutí zvenčí?

- Jaké jsou dva hlavní typy systémů detekce vniknutí?

- Je firewall IPS?

- Což je lepší Suricata vs. snort?

- Co se stalo Snorbymu v nejnovější verzi bezpečnostní cibule?

- Má Snort GUI?

- Což je lepší IDS nebo IPS?

- Jaké bezpečnostní zařízení detekuje útoky, ale nezabrání jim?

- Jaké jsou metody detekce IDPS?

Jaký je nejlepší systém prevence narušení?

Nejlepší 8 systémy detekce a prevence narušení (IDPS)

- AlienVault USM (od AT&T Cybersecurity)

- Check Point IPS (systém prevence narušení)

- Palo Alto.

- McAfee Network Security Platform.

- Automatická detekce Blumira & Odezva.

- FireEye Zabezpečení sítě a forenzní.

- Ossec.

- Šňupat.

Který z následujících nástrojů je nejužitečnější při detekci narušení zabezpečení?

OSSEC znamená Open Source HIDS Security. Je to přední HIDS k dispozici a je zcela zdarma k použití. Jako hostitelský systém detekce vniknutí se program zaměřuje na soubory protokolu v počítači, kde jste jej nainstalovali.

...

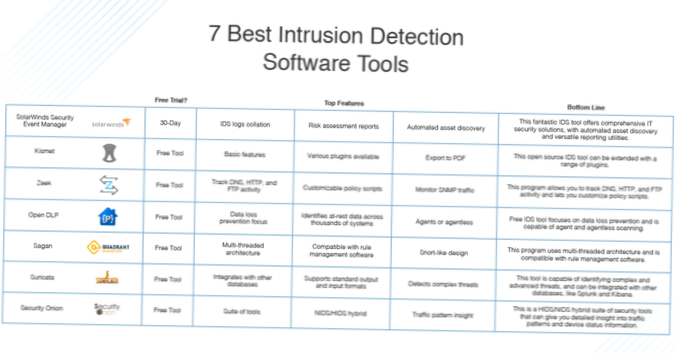

Nejlepší software pro detekci narušení & Nástroje.

| IDS | Šňupat |

|---|---|

| Unix | Ano |

| Linux | Ano |

| Okna | Ano |

| Operační Systém Mac | Ne |

Kolik stojí systém detekce narušení?

Narušení.com Inc. Software senzoru a konzoly SecureNet Pro začíná na 6 995 USD. SecureNet Gig (gigabitový senzor a konzola) stojí 39 995 USD.

Jaký je nejlepší zdroj dat pro shromažďování a analýzu, pokud chcete zabránit vniknutí zvenčí?

OSSEC. OSSEC je velmi populární systém IPS. Jeho metodiky detekce jsou založeny na zkoumání souborů protokolu, což z ní dělá systém detekce narušení založený na hostiteli. Název tohoto nástroje znamená „Open Source HIDS Security“ (navzdory chybějícímu „H“).

Jaké jsou dva hlavní typy systémů detekce vniknutí?

Jaké jsou různé typy systémů detekce narušení??

- Síťový systém detekce narušení (NIDS) Systémy detekce narušení sítě fungují na úrovni sítě a monitorují provoz ze všech zařízení přicházejících a odcházejících ze sítě. ...

- Hostitelský systém detekce narušení (HIDS)

Je firewall IPS?

IPS zkontroluje obsah požadavku a bude moci na základě tohoto obsahu zrušit, upozornit nebo potenciálně vyčistit škodlivý síťový požadavek. Brána firewall zablokuje provoz na základě síťových informací, jako je IP adresa, síťový port a síťový protokol. ...

Což je lepší Suricata vs. snort?

Zjistil jsem, že Suricata je rychlejší při chytání upozornění, ale Snort má předem vytvořenou širší sadu pravidel; ne všechna Snortova pravidla fungují v Suricatě. Suricata je rychlejší, ale snort má detekci aplikace openappid. To jsou do značné míry hlavní rozdíly.

Co se stalo Snorbymu v nejnovější verzi bezpečnostní cibule?

Co se stalo Snorbymu v nejnovější verzi Security Onion? Již není součástí bezpečnostní cibule. ... Security Onion je linuxová distribuce, která se specializuje a je vytvořena pro monitorování zabezpečení sítě.

Má Snort GUI?

Je důležité si uvědomit, že Snort nemá žádné skutečné grafické uživatelské rozhraní ani snadno použitelnou administrativní konzolu, i když byla vytvořena spousta dalších nástrojů s otevřeným zdrojovým kódem, jako jsou BASE a Sguil. Tyto nástroje poskytují webové rozhraní pro dotazování a analýzu výstrah pocházejících z Snort IDS.

Což je lepší IDS nebo IPS?

IDS je lepší post-mortem forenzní nástroj, který může CSIRT použít jako součást vyšetřování bezpečnostních incidentů. Účelem IPS je na druhé straně chytit nebezpečné pakety a odhodit je dříve, než dosáhnou svého cíle.

Jaké bezpečnostní zařízení detekuje útoky, ale nezabrání jim?

Nástroje IDS jsou určeny pouze k detekci škodlivé aktivity a protokolování a odesílání výstrah. Nejsou schopni zabránit útoku.

Jaké jsou metody detekce IDPS?

Metody detekce IDS a IDPS zahrnují: detekci anomálií, detekci podpisu a novější metodu s názvem analýza stavového protokolu.

- Detekce anomálií funguje pomocí profilů systémové služby a využití a aktivity prostředků. ...

- Detekce podpisů porovnává aktivitu a chování s podpisy známých útoků.

Naneedigital

Naneedigital