- Jak mohu ping skenovat pomocí nmap?

- Je nezákonné používat nmap?

- Jaké možnosti byste použili k nastavení nmap pro přeskočení zjišťování ping hostitele?

- Používají hackeři nmap?

- Jak hackeři používají otevřené porty?

- Co jsou to příkazy Nmap?

- Lze detekovat skenování Nmap?

- Proč je skenování portů nebezpečné?

- Je nezákonné pingovat na IP adresu?

- Co je agresivní skenování v nmap?

- Jak byste řekli Nmapu, aby skenoval všechny porty?

- Který přepínač Nmap zabrání pingu cílového počítače?

Jak mohu ping skenovat pomocí nmap?

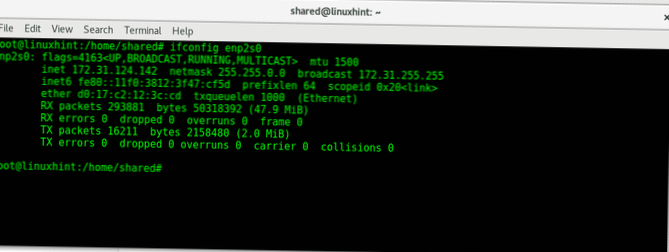

Spusťte ping skenování proti síťovému segmentu pomocí následujícího příkazu:

- #nmap -sn <cílová>

- -PS / PA / PU / PY [seznam portů]: TCP SYN / ACK, UDP nebo SCTP zjišťování na dané porty.

- -PE / PP / PM: ICMP echo, timestamp a netmask request discovery sondy.

- -PO [seznam protokolů]: Ping protokolu IP.

Je nezákonné používat nmap?

Používání Nmap není zrovna nezákonným činem, protože žádný federální zákon v USA výslovně nezakazuje skenování portů. Efektivní použití Nmapu může chránit vaši systémovou síť před vetřelci. Neschválené skenování portů z jakéhokoli důvodu vás však může dostat do vězení, vyhodit, diskvalifikovat nebo dokonce zakázat vaším ISP.

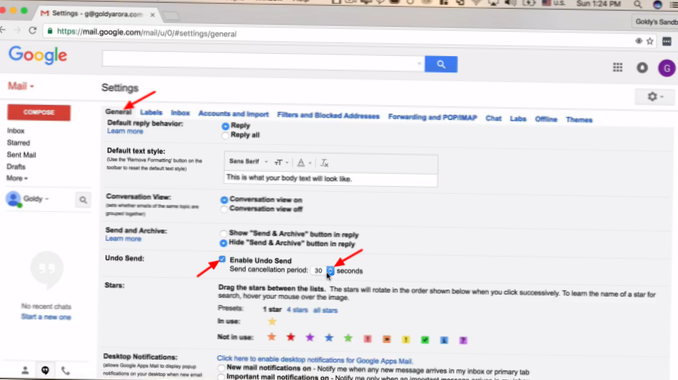

Jaké možnosti byste použili k nastavení nmap pro přeskočení zjišťování ping hostitele?

Chcete-li přeskočit zjišťování hostitele a skenování portů a současně povolit spuštění NSE, použijte dvě možnosti -Pn -sn dohromady. U počítačů v místní síti ethernet se bude i nadále provádět skenování ARP (pokud není specifikováno --disable-arp-ping nebo --send-ip), protože Nmap potřebuje MAC adresy pro další skenování cílových hostitelů.

Používají hackeři nmap?

Nmap mohou hackeři použít k získání přístupu k nekontrolovaným portům v systému. Jediné, co by hacker musel udělat, aby se úspěšně dostal do cíleného systému, by bylo spustit Nmap na tomto systému, vyhledat zranitelná místa a zjistit, jak je zneužít. Hackeři však nejsou jediní lidé, kteří softwarovou platformu používají.

Jak hackeři používají otevřené porty?

Škodliví („černý klobouk“) hackeři (nebo crackery) běžně používají software pro skenování portů ke zjištění, které porty jsou v daném počítači „otevřené“ (nefiltrované) a zda na tomto portu naslouchá či nikoli skutečná služba. Poté se mohou pokusit zneužít potenciální chyby zabezpečení ve všech službách, které najdou.

Co jsou to příkazy Nmap?

Základní příkazy pro skenování

| Fotbalová branka | Příkaz | Příklad |

|---|---|---|

| Naskenujte jeden cíl | nmap [cíl] | nmap 192.168.0.1 |

| Naskenujte více cílů | nmap [cíl1, cíl2 atd | nmap 192.168.0.1192.168.0.2 |

| Naskenujte řadu hostitelů | nmap [rozsah IP adres] | nmap 192.168.0.1-10 |

| Naskenujte celou podsíť | nmap [ip adresa / cdir] | nmap 192.168.0.1/24 |

Lze detekovat skenování Nmap?

Obvykle jsou protokolovány pouze typy skenování, které navazují úplná připojení TCP, zatímco výchozí skenování Nmap SYN se proplíží. ... Takto lze často detekovat rušivé kontroly, zejména ty, které používají detekci verzí Nmap. Ale pouze v případě, že správci skutečně čtou systémové protokoly pravidelně.

Proč je skenování portů nebezpečné?

Jak nebezpečné jsou skenování portů? Skenování portů může útočníkovi pomoci najít slabé místo k útoku a vloupání do počítačového systému. ... To, že jste našli otevřený port, ještě neznamená, že na něj můžete zaútočit. Jakmile však najdete otevřený port, na kterém je spuštěna služba poslechu, můžete jej prohledat na chyby zabezpečení.

Je nezákonné pingovat na IP adresu?

Pošlete pár milionů pingů z celého internetu na stejnou IP adresu Google, no, to je útok odmítnutí služby. Na Googlu to nebude fungovat, ale v mnoha částech světa je to nelegální a pravděpodobně to způsobí nějaké problémy všem poskytovatelům internetu, kterými prochází.

Co je agresivní skenování v nmap?

Agresivní skenování

Nmap má agresivní režim, který umožňuje detekci OS, detekci verzí, skenování skriptů a traceroute. K provedení agresivního skenování můžete použít argument -A.

Jak byste řekli Nmapu, aby skenoval všechny porty?

Nejprve si stáhněte a nainstalujte Nmap z nmap.org a poté spusťte příkazový řádek. Zadáním nmap [název hostitele] nebo nmap [ip_adresa] se spustí výchozí skenování. Výchozí skenování používá 1 000 běžných portů TCP a má povoleno zjišťování hostitele. Host Discovery provede kontrolu, zda je hostitel online.

Který přepínač Nmap zabrání pingu cílového počítače?

Ve výchozím nastavení provádí Nmap pouze těžké sondování, jako jsou skenování portů, detekce verzí nebo detekce OS proti hostitelům, u kterých se zjistí, že jsou nahoře. Chcete-li toto chování změnit, použijeme volbu -Pn (bez možnosti ping). Díky této možnosti nmap nadále plní svoji funkci, jako by byl aktivní hostitel.

Naneedigital

Naneedigital